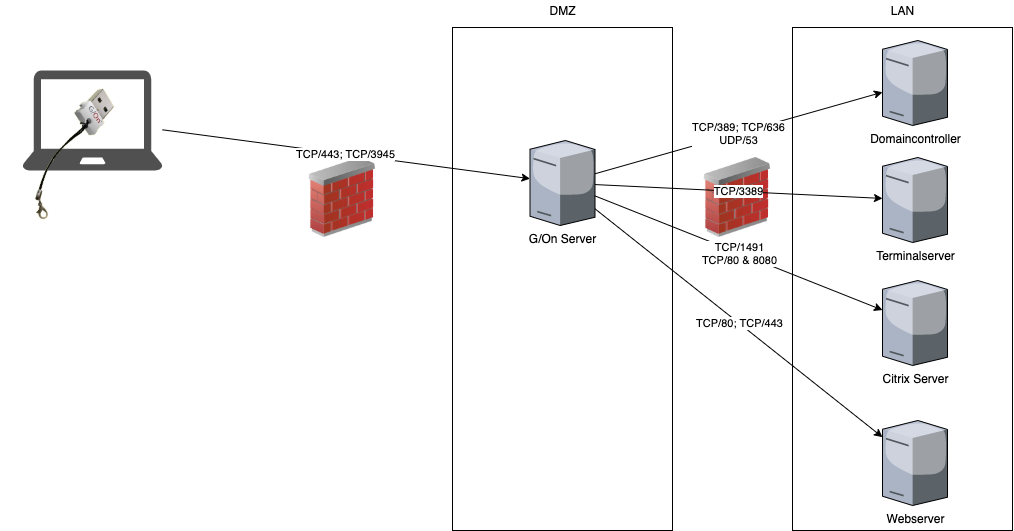

G/On benötigt einen Server in der DMZ und läuft nur auf Windows. Dieser Server muss die Möglichkeit haben sich in das interne Netzwerk zu verbinden.

G/On Produktinformationen

Als Infrastrukturprodukt ist G/On die Grundlage für eine gesicherte Umsetzung aktueller und zukünftiger Anwendungsumgebungen bzw. Strukturmassnahmen.

Die G/On Client-Server Technologie basiert auf einer virtuellen Software-Appliance, die dem Nutzer auf Grundlage von zentral verwalteten Richtlinien die Verbindung auf die benötigte IT-Infrastruktur gewährt. G/On verwendet hierfür ein „distributed port forwarding proxy“ Verfahren, das die Verbindungen zwischen den Nutzer-Endgeräten und den Applikationsservern und -diensten virtualisiert. Im Gegensatz zu VPN-Verbindungen wird ein Device niemals Mitglied des Netzwerks.

Die virtuelle Access-Technologie unterstützt unter anderem Netzwerk-Access, Zugriff auf Services, Cloud-Access (auf Public oder Private Clouds), Terminal-Server-Farmen, virtualisierte Desktops, sowie alle Applikationen, die per TCP kommunzieren. Optional kann für Trusted Devices oder vertrauenswürdige Gruppen eine voll transparente Netzwerkverbindung aufgebaut werden.

G/On Sicherheitsmodell

G/On implementiert ein abgestuftes Sicherheitsmodell, welches unabhängig von der Endpunktsicherheit einen applikationsbasierten Zugriff auf zentral freigegebene Anwendungen ermöglicht.

Technisch unterscheidet sich G/On von typischen VPNs dadurch, dass keine IP-Verbindung in das Netzwerk eingerichtet wird. Authentifizierte User sind nur mit dem G/On Server verbunden, der wiederum eine separate, getrennte Verbindung zu den spezifische Applikationsservern im Unternehmensnetz aufbaut. Der Anwender hat zwar das Gefühl, direkt im Netzwerk mit seinen Programmen und Ressourcen zu arbeiten, in Wirklichkeit ist die Verbindung aber nur virtuell und endet physisch am G/On Server. Außerdem besitzt G/On keine Broadcast-Adresse: Der Server ist nur „Zuhörer“ und verarbeitet ausschliesslich autorisierte Datenströme.

Auf dem lokalen Client-Computer werden keine Informationen gespeichert, gecached oder hinterlassen, die ein möglicher Angreifer ausnutzen könnte. Ohne G/On-Token ist nicht einmal eine Adresse bekannt, über die ein potenzieller Hacker den Server finden und versuchen könnte, die Verbindung erneut aufzubauen. Und selbst wenn der Angreifer die Adresse wüsste, müsste er die Zugangsdaten, das Protokoll, die Applikationsverbindung und mehr fälschen können, nur um überhaupt am G/On Server anzukommen – und dann wäre er noch immer nicht im Unternehmensnetzwerk.

- Nodeless Connection (IP-lose Verbindung zwischen Client und G/On-Server)

- 2-seitige Identifizierung (bekannter Client – korrekter Endpunkt)

- 2-Faktor Authentifizierung (Besitz / Wissen)

- Challenge-Response System (Tokenprüfung mit Random-Faktoren, RSA 2048 Signing Keys)

- Prozesskontrolle (auf der Client-Seite – nicht in der DMZ)

- Packet-Inspection

- Whitelist-Firewall (Policies basierend auf Port, IP, Applications, User- und Token-Groups)

- Proxy (mit 2 Protokollwechseln – Verbindungsterminierung)

- FIPS 140-2 validiert, 256 Bit AES asymetrische Verschlüsselung

- vertifizierte Token bis Common Criteria EAL 5+

- keine öffentlichen Server oder Verbindungsserver im Internet

- keine Offenlegung der internen IT gegenüber dem Internet

Checkliste

- Windows Server

- Serviceuser für AD Verbindung (als DN)

- externe IP Adresse

- Portfreischaltungen (Siehe Firewall)

G/On Gateway

| Netzwerkzone | DMZ |

| Betriebssystem | Windows Server >= 2008 R2 |

| Arbeitsspeicher | 6 GB RAM |

| CPU Kerne | 2 |

| Festplatte 1 | min. 60 GB |

| Festplatte 2 | min. 30 GB |

| Software Voraussetzungen | n/a |

Firewallregeln

G/On kann aufgrund des proprietären EMCADS Protokolls nicht hinter einer Layer 7 Firewall oder einem Loadbalancer betrieben werden.